- پنجشنبه ۲۳ بهمن ۱۳۹۹

NSX Manager چگونه دسترسی به شبکه محلی گسترش یافته مجازی را فراهم میکند.

NSX Manager به سرپرستان شبکه اجازه ساخت، پیکربندی و مدیریت مولفههای NSX در یک محیط عملیاتی را میدهد. NSX Manager با ارائه یک رابط گرافیکی و REST APIها این امکان را فراهم میکند تا بتوانید با مولفههای مختلف NSX در تعامل باشید. NSX Manager یک ماشین مجازی است که میتوانید آنرا در قالب یک فایل OVA دانلود کرده و روی هر میزبان NSX میزبانی شده با vCenter نصب کنید. در این آموزش ما از NSX نگارش 3.6 استفاده میکنیم و بر مبنای یک ارتباط یکبهیک با vCenter کار میکنیم.

NSX Manager زمانی که نصب و پیکربندی شد قادر به استقرار خوشههای کنترلکننده و آمادهسازی میزبان ESXi است که شامل نصب باندلهای نصبکننده مختلف (vSphere) سرنام vSphere Installation Bundles است که دسترسی به ویژگیهای مجازیسازی شبکه نظیر VXLAN، سوییچهای منطقی و مسیریابی منطقی را شامل میشود. علاوه بر این NSX Manager قادر به استقرار و پیکربندی ملزومات Edge Gateway و خدمات کاربردی است. با توجه به اینکه NSX Manager به عنوان یک ماشین مجازی منفرد، استقرار پیدا میکند برای آنکه تضمین دهد که دسترسپذیری به خدمات به بهترین شکل فراهم است به قابلیتهای HA شرکت Vmware متکی است. نکته مهمی که در ارتباط با NSX Manager باید به آن توجه داشته باشید این است که اگر دسترسی به NSX Manager را از دست بدهید دیگر به واسطهای برنامهنویسی کاربردی و مدیریت دسترسی نخواهید داشت. با اینحال، اتصال ماشینهای مجازی با مشکل روبرو نمیشوند. در نهایت رابط کاربری پیکربندی NSX Manager به مدیران شبکه اجازه میدهد گزارشهای مربوط به باندلها و جزییات مربوط به پیکربندی NSX را به شکل دقیقی جمعآوری کنند. زمانی که NSX Manager را از طریق الگوی OVA نصب میکنید یک UUID منحصر به فرد به دست میآورید. ،همچنین به این نکته مهم دقت کنید که در یک محیط چندزیرساختی vCenter هر ماشین مجازی NSX Manager باید UUID مختص به خود را داشته باشد.

خوشههای کنترلکننده NSX

کنترلکننده NSX با ارائه یک سطح کنترل عملکردی برای مسیریابی منطقی توزیعی و VXLAN، اطلاعات موردنیاز هایپروایزور میزبان را فراهم میکند. کنترلکنندهها به عنوان ملزومات یا به عبارت دقیقتر، ابزارهای مجازی مستقر (نصب) میشوند و باید در زیرساخت vCenterای نصب شوند که NSX Manager به آن متصل است. در یک محیط عملیاتی پیشنهاد میشود حداقل سه کنترلکننده را مستقر کنید. برای آنکه گسترشپذیری و دسترسپذیری بهبود پیدا کند باید اطمینان حاصل کنیم قواعد RDS anti-affinity برای استقرار کنترلکنندهها روی یک میزبان ESXi جداگانه پیکربندی شده باشند. Affinity Rule مجموعهای از تنظیمات در vSphere هستند که ارتباط میان دو یا چند ماشین میزبانی با سامانه میزبانی که روی آن قرار گرفته را تعریف میکنند. به بیان سادهتر، Affinity Rule و Anti-Affinity Rule مجموعه خطمشیهایی هستند که توسط هایپروایزر vSphere تعریف میشوند تا نهادهایی نظیر ماشینهای مجازی یا میزبانها را به یکدیگر متصل یا جدا کنیم. نکتهای که برخی سرپرستان شبکه در ارتباط با مجازیسازی شبکه نسبت به آن نگران هستند بحث امنیت است. سطح کنترل برای مدیریت و سطح داده برای ترافیک از یک مکانیزم احراز هویت مبتنی بر گواهینامه برای ایمنسازی فرآیندهایی که در پسزمینه اجرا میشوند استفاده میکند. بنابراین جای نگرانی نیست. نکته مهم دیگری که باید به آن دقت کنید این است که گرههای کنترلکننده از یک مقیاس افقی استفاده میکنند که در آن هر گره کنترلکننده از یک مکانیزم برشزنی (Slicing) استفاده میکند تا حجم بارهایکاری را بهطور مساوی میان تمام گرهها تقسیم کند. در مکانیسم فوق تمام گرههای کنترلکننده فعال در تمام لحظات پردازش میشوند. اگر یک گره کنترلکننده خراب شود، یک فرآیند تخصیص مجدد انجام میشود تا گرهها مسئولیت گره خراب را بر عهده میگیرند تا اطمینان حاصل شود وضعیت عملیاتی شبکه در حالت پایدار باقی میماند. کنترلکننده VMware NSX از یک الگوریتم مبتنی بر Paxos درون خوشه کنترلکننده NSX استفاده میکند. کنترلکننده، وابستگی روی مسیریابی چندپخشی/DIM در شبکه فیزیکی و ترافیک انتشار در شبکههای VXLAN را حذف میکند. اگر از نسخه NSX 6.3 استفاده میکنید به این نکته توجه داشته باشید که نسخه فوق تنها از سه گره کنترل استفاده میکند. نکته بسیار مهم دیگری که نباید از آن غافل شوید، در ارتباط با سامانه ذخیرهسازی است که خوشههای کنترلکننده روی آن مستقر میشوند. پیک زمان تاخیر نوشتن روی این سامانهها باید کمتر از 300 میلیثانیه و زمان تاخیر آنها بهطور متوسط کمتر از 100 میلیثانیه باشد. دیسکهای کم سرعت ممکن است باعث ناپایداری شوند و حتا عملکرد شبکه را با اختلال روبرو کنند.

خلاصهای کوتاه از معماری VXLAN

یکی از مهمترین عملکردهای NSX فعالسازی شبکههای مجازی است. این شبکههای مجازی یا پوششی به دلیل اینکه قادر هستند از ظرفیتهای زیرساخت شبکه فعلی بدون اعمال تغییر در آن استفاده کنند به شدت مورد توجه مدیران شبکهها قرار دارند. تفکیک شبکههای منطقی از زیرساخت مجازی به سرپرستان اجازه میدهد به سرعت فرآیند گسترشپذیری را عملیاتی کنند. شبکههای همپوشان یا VXLANها توسط شرکتهای بزرگی نظیر سیسکو، ردهت، برادکام، آریستا و سیتریکس توسعه یافتند. VXLAN یک پروتکل تونلسازی لایه 2 روی لایه 3 است که به سگمنتهای (بخشهای) شبکه منطقی اجازه میدهد روی شبکه قابل مسیریابی گسترش پیدا کنند. اینکار از طریق کپسوله کردن فریم اترنت با اضافه کردن سرآیندهای UDP، IP و VXLAN انجام میشود. البته این موضوع باعث میشود تا اندازه بستهها افزایش پیدا کند. به بیان دقیقتر، 50 بایت به اندازه بستهها اضافه میشود. به همین دلیل VMware پیشنهاد میکند اندازه MTU را حداقل به 1600 بایت روی تمام رابطها در زیرساخت فیزیکی و هر سوییچ مجازی (vSwitch) افزایش دهید. هنگامی که یک ماشین مجازی ترافیکی را برای ماشین مجازی دیگری روی شبکه مجازی یکسانی ارسال میکند، میزبانهای مبدا و مقصد این ماشینهای مجازی روی نقاط پایانی VXLAN تونلی که نقاط پایانی تونل شبکه محلی گسترشیافته مجازی (VTEP) سرنام VXLAN Tunnel End Points نامیده میشود را پیادهسازی میکنند. نقاط پایانی تونل VXLAN به عنوان رابطهای VMKernel روی میزبانها پیکربندی میشوند. بلوک سرآیند آیپی خارجی در فریم VXLAN شامل آدرسهای آیپی مبدا و مقصدی است که شامل هایپروایزر منبع و مقصد است. زمانیکه بستهای ماشین مجازی مبدا را ترک میکند در هایپروایزر مبدا کسپوله میشود و برای هایپروایزر مقصد ارسال میشود. هایپروازیر مقصد به محض آنکه بسته مذکور را دریافت میکند، فریم اترنت را از وضعیت کپسوله خارج میکند و آنرا برای ماشین مقصد ارسال میکند. هنگامی که میزبان ESXi از طریق NSX Manager آماده استفاده شد در مرحله بعد باید آنرا پیکربندی کنیم. NSX میتواند از چند VXLAN vmknics به ازای هر میزبان در ارتباط با ویژگیهای تعادل بار آپلینک پشتیبانی کند. علاوه بر این، NSX میتواند از VLAN tagging میهمان نیز پشتیبانی کند.

یک مثال ساده از جریان بسته

زمانیکه یک ماشین مجازی ترافیک انتشار، تکپخشی، ناشناخته یا چندپخشی را برای ماشین دیگری بر مبنای شناسگر شبکه مجازی (Virtual Network Identifier) یکسان که روی میزبان دیگری قرار دارد ارسال میکند، بلوک سرآیند آیپی خارجی در فریم VXLAN شامل آدرسهای آیپی مبدا و مقصدی میشود که اطلاعات مربوط به هایپروایزر مبدا و هایپروایزر مقصد را شامل میشوند. زمانیکه بستهای ماشین مجازی مبدا را ترک میکند، اطلاعات توسط هایپروایزر مبدا کپسوله شده و برای هایپروایزر مقصد ارسال میشود. هایپروتیزر مقصد به محض دریافت این بسته، فریم اترنت را از حالت کپسوله خارج میکند و آنرا برای ماشین مقصد ارسال میکند. بسته به حالتهای انتخابی سطح کنترل (تکپخشی، ترکیبی و چندپخشی) برای تعیین محدوده انتقال سوییچ منطقی، حالتهای سطح کنترل نقش کلیدی در بهینهسازی ترافیک VXLAN دارند. بهطور پیشفرض، یک سوییچ منطقی حالت تکثیر خود را از ناحیه انتقال (Transport Zone) به ارث میبرد. با اینحال میتوان، حالت فوق را بر اساس یک سوییچ منطقی تنظیم کنیم. البته به این نکته مهم دقت کنید که برای حالت ترکیبی و چندپخشی به شناسه بخش (Segment) نیاز داریم. شکل یک وضعیت یک بسته کپسوله شده VXLAN در سرآیند VXLAN را نشان میدهد.

همانگونه که مشاهده میکنید، سرآیند آیپی خارجی منبع و مقصد قادر به شناسایی VTEPs هستند. علاوه بر این، سرآیند VXLAN شامل VNI است که یک شناسه شبکه منحصر به فرد 25 بیتی است. این شناسه به اندازه کافی طولانی است تا گسترشپذیری شبکه مجازی فراتر از مقدار محدود 4096 شبکه مجازی شود که توسط سوییچهای فیزیکی ارائه میشود. دو ماشین مجازی که بخشی از شبکه مجازی یکسان هستند، شناسه شبکه مجازی یکسانی دارند، شبیه به حالتی که دو ماشین روی شبکه محلی مجازی، شناسه شبکه محلی مجازی ID یکسانی را بهاشتراک قرار میدهند.

Transport Zone

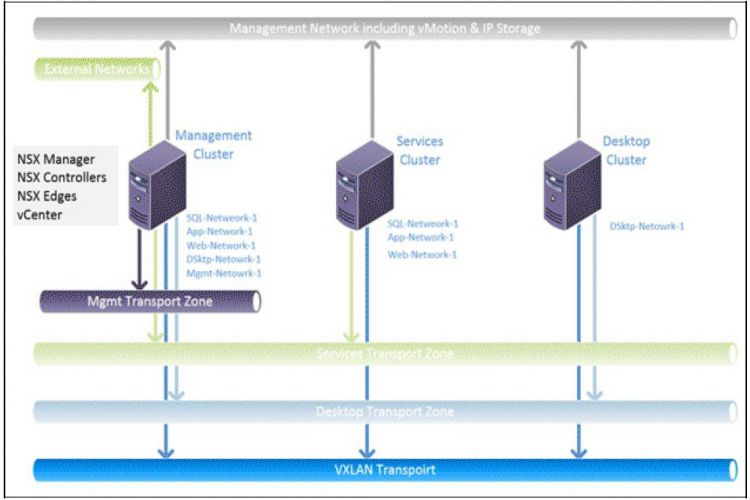

اگر گروهی از میزبانهای ESXi با استفاده از VTEDs روی شبکه فیزیکی با یکدیگر ارتباط برقرار کنند، در این حالت میگوییم این میزبانها درون ناحیه انتقال (Transport Zone) قرار دارند. یک ناحیه انتقال، گسترشپذیری سوییچ منطقی در چند خوشه ESXi که روی چند سوییچ توزیعی مجازی قرار دارند را تعریف میکند.

در حالت کلی، یک محیط مرسوم مجازی بیش از یک سوئیچ توزیع شده مجازی دارد که در چند میزبان استقرار پیدا کردهاند. کاری که یک ناحیه انتقال انجام میدهد این است که به یک سوئیچ منطقی اجازه میدهد از طریق چند سوئیچ توزیع شده مجازی گسترش یابد. در این حالت هر میزبان ESXi که بخشی از این ناحیه انتقال است و ماشینهای مجازی در آن مستقر هستند قادر است بخشی از این شبکه منطقی باشد. یک سوئیچ منطقی همیشه به عنوان بخشی از یک ناحیه انتقال ساخته میشود، در این حالت میزبانهای ESXi میتوانند به سادهترین شکل با این سوییچ منطقی در تعامل باشند. شکل زیر ناحیه انتقالی را نشان میدهد که فرآیند گسترش سوئیچ منطقی در چند سوئیچ توزیع شده مجازی را تعریف میکند.

یک ناحیه انتقال سراسری به یک سوئیچ منطقی (در این مورد یک سوئیچ منطقی سراسری) اجازه میدهد تا میزبانهای مختلفی را در چند vCenter قرار دهد. یک ناحیه انتقال سراسری همیشه توسط سرور اصلی NSX ایجاد میشود و با مدیران ثانویه NSX هماهنگ میشود.

NSX Edge Services Gateway

دروازه خدمات لبه شبکه مجازی (ESG) سرنام NSX Edge Services Gateway مجموعهای از ویژگیها و سرویسهایی نظیر NAT، مسیریابی، دیوارآتش، متعادلساز بار، شبکه خصوصی مجازی لایه 2 و 3، رله سامانه نام دامنه و پروتکل پیکربندی پویای میزبان است. واسط برنامهنویسی کاربردی NSX اجازه میدهد تا هر یک از این سرویسها مستقر، پیکربندی و به صورت نامحسوسی استفاده شوند. سرپرستان شبکه میتوانند NSX Edge را به صورت ESG یا DLR نصب کنند. ملزومات Edge نظیر ESGها و DLRها در میزبان به 250 عدد محدود هستند. دروازه خدمات لبه (Edge Services Gateway) از طریق NSX Manager به عنوان یک ماشین مجازی مستقر میشود که از طریق رابط وبمحور vSphere در دسترس است. در اینجا، چهار گزینه برای تعیین اندازه برای محیطهای مختلف در دسترس است، با اینحال، مهم است که هنگام ساخت محیط خود، منابع کافی برای دروازه خدمات لبه در نظر بگیرید. دروازه خدمات لبه میتواند در اندازههای مختلف مستقر شود. گزینههایی که برای تعیین اندازه Edge Services Gateway در دسترس سرپرستان شبکه قرار دارد به شرح زیر است:

X-Large: گزینه X-large برای دیوارهای آتش با کارایی بالا، متعادلکننده بار و مسیریابی یا ترکیبی از خدمات چندگانه مناسب است. زمانیکه گزینه X-large انتخاب میشود، دروازه خدمات لبه با شش پردازنده مرکزی مجازی (vCPU) و 8 گیگابایت حافظه اصلی در دسترس قرار میگیرد.

Quad-Large: گزینه Quad-large برای یک دیوارآتش با عملکرد بالا ایدهآل است. گزینه فوق چهار پردازنده مرکزی مجازی با یک گیگابیت حاظه اصلی ارائه میکند.

Large: گزینه Large برای محیطهایی که نیازمند عملکرد قدرتمندی در ارتباط با مسیریابی و دیوارآتش هستند مناسب است. گزینه فوق در محیطهای تولیدی عملکرد قابل قبولی دارد. در این حالت دروازه خدمات لبه با دو پردازنده مرکزی مجازی و 1 گیگابایت حافظه اصلی مستقر میشود.

Compact: گزینه فوق برای عملکردهای بازپخشی سامانه نام دامنه و پروتکل پیکربندی پویای میزبان مناسب است. در این حالت فرآیند استقرار بر مبنای یک پردازنده مرکزی مجازی و 512 مگابایت حافظه اصلی انجام میشود.

لازم به توضیح است که پس از استقرار، میتوان ملزومات ESG یا DLR gateway را با استفاده از واسطهای برنامهنویسی کاربردی یا رابط کاربری بهروز کرد. البته ممکن است وقفهای در ارائه خدمات به وجود آید. علاوه بر این خدمات دروازه لبه (Edge gateway) میتوانند در حالت فعال/آماده استقرار پیدا کنند تا اطمینان حاصل شود شبکه سطح بالایی از دسترسپذیری و انعطافپذیری در برابر خرابیها را ارائه میکند. NSX در این زمینه عملکرد منحصر به فردی دارد، به گونهای که از یک مکانیزم مشخص برای همگامسازی، بهروز بودن و در حالت فعال قرار داشتن خدمات استفاده میکند. بهطور مثال، اگر یک دروازه فعال خدمترسانی را قطع کند و پس از گذشت مدت زمانی به شرایط فعال باز نگردد، گزینه آماده به کار فعال میشود و خدمترسانی را ارائه میکند زمان پیشفرض 15 ثانیه است، اما امکان کم کردن این مقدار به 6 ثانیه نیز وجود دارد. اکنون اجازه دهید برخی از خدمات لبه را بررسی کنیم.

دیوارهای آتش توزیع شده

NSX خدمات دیوارآتش دارای حالت L2-L4 را از طریق یک دیوارآتش توزیع شده ارائه میکند که روی هسته هایپروایزرESXi اجرا میشوند. با توجه به اینکه دیوارآتش یک سرویس مهم مرکزی ESXi است، توان عملیاتی عظیمی را ارائه میکند. هنگامی که میزبان ESXi اولین بار توسط NSX آماده استفاده میشود، سرویس دیوارآتش توزیع شده با استقرار هسته VIB که زیرساخت اضافه کردن سرویس اینترنت ویامویر VSIP سرنام VMware Internetworking Service Insertion نام دارد نصب میشود. VSIP مسئول نظارت و اجرای خطمشیهای امنیتی در ارتباط با ترافیکی است که از طریق سطح داده مبادله میشود. توان عملیاتی و عملکرد دیوارآتش توزیع شده DFW سرنام Distributed Firewall به شکل افقی زمانی که میزبان ESXi بیشتری اضافه میشود افزایش پیدا میکند. نمونههای دیوارآتش توزیعی با هر کارت شبکه مجازی در تعامل هستند. علاوه بر این هر کارت شبکه مجازی به یک نمونه دیوارآتش توزیع شده نیاز دارد. یک ماشین مجازی با دو کارت شبکه مجازی دو نمونه دیوارآتش مجازی مرتبط دارد که هر کدام بر کارت شبکه مجازی مختص به خود نظارت دارند و خطمشیهای امنیتی را روی آن کارت شبکه اعمال میکنند. دیوارآتش توزیع شده به شکل کاملا ایدهآل و منحصر به فرد برای محافظت از ترافیک مجازی به مجازی و مجازی به فیزیکی طراحی شده است. به همین دلیل دیوارآتش توزیع شده در محافظت از ترافیک شرق به غرب میان بارهای کاری که بخشی از شبکه منطقی یکسان هستند عملکرد بسیار موثری دارد. علاوه بر این، خطمشیهای دیوارآتش توزیع شده میتوانند میان ماشینهای مجازی و شبکههای خارجی استفاده شوند، زیرا به هر کارت شبکه مجازی ماشین مجازی اعمال میشوند. با اینحال، بهکارگیری سرویس فوق اجباری نیست. هر ماشین مجازی که نیازی به محافظت توسط دیوارآتش مجازی ندارد را میتوان به فهرست استثنا اضافه کرد. عکس زیر فرآیند فوق را نشان میدهد.

مجتمع فنی تهران : دیوار آتش توزیع شده از vMotion پشتیبانی میکند. همچنین، به این نکته دقت کنید که قواعد اعمال شده به یک ماشین مجازی قابل ارجاع به ماشین مجازی دیگری هستند. علاوه بر این ماژول مرکزی VSIP، Spoofgaurd و قابلیتهای تغییر مسیر ترافیک را به بهترین شکل ارائه میکند. تابع SpoofGuard با نظارت بر نام ماشین مجازی و آدرس آیپی مانع جعل آدرس آیپی میشود. SpoofGuard بهطور پیشفرض غیرفعال است و باید به شکل دستی برای هر سوییچ منطقی یا گروه پورت سوییچ توزیع شده مجازی فعال شود. تغییر مسیر ترافیک اجازه میدهد تا ترافیک به یک دستگاه ثالث که امکان نظارت دقیقتر بر آن امکانپذیر است انجام شود. رویکرد فوق به فروشندگان شخص ثالث اجازه میدهد، بهطور مستقیم با دیوار آتش توزیع شده در تعامل باشند و خدمات سفارشی را متناسب با نیاز مشتریان ارائه کنند. ما در مورد این ویژگی در بخشهای بعدی این آموزش اطلاعات بیشتری ارائه میکنیم.